حفره امنیتی SpectreوMeltdown در CPU های intel و AMD

در این مقاله میخوانید

حفره امنیتی | به تازگی آسیبپذیری خطرناکی با نامهای شبح ( Spectre ) و ملتداون ( Meltdown ) در CPU های اینتل ( Intel )، ایامدی ( AMD ) و ایآرام ( ARM ) پیدا و منتشر شده است. با این آسیبپذیری اجازه دسترسی به محتوای برنامههای دیگر در حافظه مجازی، توسط پروسههای مخرب فراهم میشود. این آسیبپذیری توسط پروژه صفر گوگل ( Project Zero ) و همچنین پژوهشگران دیگری که به صورت مستقل و جداگانه بر روی امنیت سیستمعاملها پژوهش میکردند، شناسایی شده است. بنا بر این گزارش، همه سیستمهای کامپیوتری شامل لپتاپها، دستکتاپها و دستگاههای موبایل تحت تاثیر این حفره امنیتی قرار خواهند گرفت.

انواع این آسیب پذیری ها

تا کنون سه نوع مختلف از این نوع آسیبپذیری شناسایی شده است که دو حالت اول را شبح ( Spectre ) و حالت سوم را ملت داون ( Meltdown ) نامیده اند:

- (Variant 1: bounds check bypass (CVE-2017-5753

- (Variant 2: branch target injection (CVE-2017-5715

- (Variant 3: rogue data cache load (CVE-2017-5754برای جلوگیری از بروز این مشکل امنیتی نیاز است سیستمعامل خود را مطابق دستورالعمل موجود در این مقاله به آخرین نسخه موجود آپدیت نمایید. لازم به توضیح است که با اقدام به موقع همکاران بخش امنیت پارس پک انجام تنظیمات در زیرساخت سرور های پارسپک از پیش انجام پذیرفته است ولی نیاز است تا کاربران و مدیران سرور ها نسبت به بروزرسانی سیستمعامل سرورها در داخل سرویس خود اقدامات لازم را مبذول نمایند. در ادامه به اختصار توضیحی درباره این آسیبپذیری و روشهای بروزرسانی سیستمعاملهای گوناگون ارائه میشود.

حفرههای امنیتی CVE-2017-5753 و CVE-2017-5715 و CVE-2017-5754

پردازشگرهای مدرن برای افزایش کارایی از فناوری پیشبینی پرش ( branch prediction ) و اجرای نظری ( speculative execution ) بهره میبرند. برای نمونه، اگر مقصد یک پرش وابسته به مقدار حافظهای باشد که در پردازشی دیگر فعال است، CPU از داده های آن استفاده می کند و تلاش میکند مقصد را تخمین زده و سپس آن را اجرا نماید. زمانیکه مقدار حافظه در نهایت مشخص میشود، CPU یکی از دو کار دور ریختن آن یا انجام محاسبات نظری را انجام میدهد. منطق نظری در چگونگی اجرای آن و در نتیجه در دسترس قرار گرفتن حافظه و ثبت کننده قربانی ( registers ) و همچنین اجرای عملیاتها همراه با در نظر گرفتن تأثیرات جانبی قابل سنجش آن، حساس نبوده و از این جهت دارای نقض است.

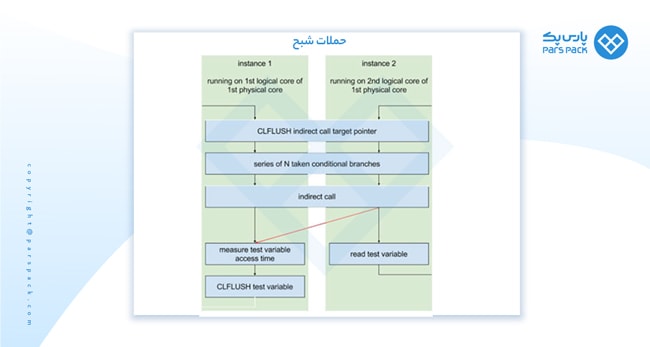

در حملات شبح ( Spectre ) پردازش مورد نظر حمله کننده در لابلای پردازش های فعال سرویس قربانی صورت می پذیرد و بدون جلب توجه وی ، اطلاعات محرمانه از کانال جداگانه ای استخراج می شود.

حملات spectre به پردازشگر

چگونه با این حفره امنیتی مقابله کنیم؟

در صورتیکه از لینوکس استفاده مینمایید، میتوانید برای آپدیت سیستمعامل دستورات زیر را مطابق بر توزیع لینوکس خود در محیط شل، اجرا نمایید. ( دسترسی به ترمینال لینوکس )

uname -r Sample output: 3.10.0-693.11.1.el7.x86_64

سپس بسته به نوع توزیع لینوکس خود می توانید نسبت به بروزرسانی سیستمعامل اقدام نمایید:

CentOS/RHEL yum update reboot Debian/Ubuntu sudo apt-get update sudo apt-get upgrade reboot

پس از انجام بروزرسانی میتوانید مجدد ورژن کرنل و نسخه جدید آن را از طریق دستور زیر بررسی نمایید:

uname -r Sample output: 3.[NewVersion].el7.x86_64