زمانیکه سایت جوملا و یا وردپرس هک می شود چه کارهایی باید انجام دهیم؟

در این مقاله میخوانید

در دنیای وب امروز جایگاه استفاده از سیستم های مدیریت محتوا کاملا شناخته شده است، بسیارند افرادی که با اطلاعات و تجربیاتی کم ، به کمک انواع CMS ها توانسته وب سایت خود را مستقلا و بسادگی مدیریت کنند و مطمنا معرفی CMS ها یک انقلاب مهم در دنیای وب بوده است. طبق آمار وردپرس با 59.1 درصد ، جوملا با 6.3 درصد و دروپال با 4.9% از محبوبیت ترین ها در میان CMS ها محسوب می شوند.

توجه به CMS در دنیای اینترنت

این در حالی است که در میان همه وب سایت هایی که در دنیای بی انتهای وب وجود دارد ، وردپرس با 25.9 درصد ، جوملا با 2.8% و دروپال با 2.2% از آمار قابل توجهی برخوردار هستند و این امر نشان از توجه ویژه وب مستر ها و مدیران وب سایت ها برای استفاده از CMS های اینترنتی دارد. در این حال باید توجه کرد که وب سایت های بسیار مهمی در ایران از این 3 سیستم مدیریت محتوا استفاده می کنند و توجه به نکات امنیتی می تواند بسیار در حل مشکلات عدیده ای که ممکن است با آن روبرو باشند ، مفید باشد.

سیستم های مدیریت محتوا در پنل کاربری هاست پارس پک

همانطور که مستحضر هستید، در پنل میزبانی ابری هر کاربر بسادگی می تواند به کمک ابزار نصب خودکار اسکریپت از میان وردپرس ( WordPress ) ، جوملا ( Joomla )، پرستاشاپ ( Prestashop ) و دروپال ( Drupal ) ، سی ام اس دلخواه خود را با چند کلیک بر روی سایت خود نصب نماید، لذا از آنجا که طیف وسیعی از کاربران هاست ابری پارس پک از این سیستم های مدیریت محتوای استفاده می کنند، در این مقاله به بررسی راهکارهای مناسب در زمان هک شدن وب سایت می پردازیم که در چنین شرایطی مدیر وب سایت ، اطلاع یابد که دقیقا می بایست چه اقداماتی را صورت دهد.

در این مقاله به صورت خاص به بررسی علل موثر بر آسیب پذیری سیستم مدیریت محتوی محبوب جوملا و چگونگی رفع آنها خواهیم پرداخت. این موارد با تغییراتی اندکی در خصوص سایر سیستم های مدیریت محتوای دیگر نظیر وردپرس و پرستاشاپ و … نیز به همین ترتیب قابل بررسی و اجرا می باشد.

خرید هاست وردپرس از پارس پک

اگر قصد خرید سرویس هاست وردپرس پارس پک را دارید، میتوانید با کارشناسان فروش ما در ارتباط باشید. همچنین، میتوانید جهت کسب اطلاعات بیشتر به لینک زیر مراجعه کنید.

هک چیست؟

در یک تعریف ساده می توان گفت Hack به هر گونه فعالیت بدون اجازه و آگاهی مالک سرویس توسط شخص هکر ( hacker ) اطلاق می گردد که ممکن است با نیت خرابکاری و تخریب اعتبار سایت و یا سوء استفاده از سرویس مربوطه مانند ارسال اسپم و هرزنامه و انواع فیشینگ ها ( Phishing ) در اینترنت انجام شود.

هک شدن وب سایت جوملا یا وردپرس

جوملا به تنهایی با تیم پشتیبانی قوی و بین المللی از امنیت مناسبی برخوردار است ولی شما به عنوان مدیر سایت لازم است همیشه هوشیار باشید. هکر ها همیشه در حال اسکن فایل های CMS های متداول نظیر وردپرس و جوملا و کشف حفره های امنیتی در سایت های هستند که از این cms ها بهره می برند. لذا سرعت عمل در بروز رسانی ، آپدیت هایی که هر چند وقت یکبار برای هسته جوملا و یا پوسته ها و افزونه های آنها ارائه می شوند توسط مدیر وب سایت صورت پذیرد. به یاد داشته باشید که همواره پیش از تغییرات و بروزرسانی ها می بایست یک نسخه پشتیبان از سایت تهیه نمائید.

آخرین اخبار جوملا در داشبورد ( dashboard ) یا صفحه مدیریت جوملای نمایش داده می شوند و یا حتی بهتر است تا از اشتراک خبرنامه امنیتی سایت جوملا استفاده کنید.

چه اقداماتی را پس از هک وب سایت جوملا یا وردپرس باید انجام داد؟

ممکن است برای شما هم پیش آمده باشد که سایتی که تا روز گذشته بدون مشکل در دسترس بوده ، به یکباره امروز در نمایش صفحه اصلی صفحه سفید و یا پیغام های 503 و 403 یا 404 نمایش میدهد، یا صفحه سیاهی با نام و عکسی از هکر سایت ، به جای صفحه اصلی و همیشگی سایت شما نمایش داده میشود. شاید هم صفحه های سایت شما بدون اینکه شما تنظیم کرده باشید به سایت های دیگری redirect شوند. در چنین شرایطی با ورود به بخش مدیریت فایل ها ( فایل منیجر ) در کنترل پنل ممکن است مشاهده کنید که فایل ها و فولدرهای جدیدی به فضای میزبانی شما افزوده شده است و یا تغییراتی در برخی فایل ها رخ داده است. به هر روی پس از آنکه از هک شدن وب سایت خود آگاه شدید، مناسب است تا اقدامات زیر را صورت دهید:

1-تهیه و دانلود پشتیبان:

به ناحیه کاربری خود وارد شوید، مرکز پشتیبانی و گزینه ارسال تیکت را انتخاب نموده و درخواست خود جهت ایجاد نسخه پشتیبان به بخش پشتیبانی ارسال فرمائید.

پس از اعلام لینک دانلود آنرا دانلود نموده و نزد خود برای بررسی های بعدی و یا اسکن با آنتی ویروس شخصی نگاه دارید.

2-اسکن آنلاین سایت:

در مواردی اسکن تحت سرور توسط بخش پشتیبانی و یا رایانه شخصی قادر به شناسایی فایل های مخرب نیست و فایل های بد افزار خود را با متد های مختلف encryption رمز گذاری میکنند و مشابه فایل های اصلی اسکریپت میشوند.

در این موارد میتوانید از طریق سایت های زیر سایت خود را به صورت آنلاین اسکن نموده و فایل های مخرب را شناسایی و حذف نمایید:

https://sitecheck.sucuri.net

https://www.virustotal.com

https://app.webinspector.com

http://www.quttera.com

http://www.isithacked.com

نمونه اسکن یک سایت توسط سایت آنلاین سوکوری:

همچنین از سرویس safe browsing گوگل هم میتوانید در این مورد کمک بگیرید. لطفا به جای عبارت parspack.com نام سایت خود را در لینک زیر وارد نمایید:

https://transparencyreport.google.com/safe-browsing/search?url=https:%2F%2Fparspack.com%2F

همچنین می توانید از برنامه های زیر نیز بر روی سرور خود استفاده نمایید:

- CLAM AV ANTIVIRUS

- Malwarebytes Anti-Malware

3-سایت خود را از دسترس خارج نمایید.

راه های مختلفی برای از دسترس خارج کردن سایت وجود دارد، میتوانید کلیه اطلاعات سایت خود را با استفاده از گزینه مدیریت فایل در پنل میزبانی ابری به پوشه ای بالاتر از public_html منتقل نمایید؛ میتوانید پوشه domain را موقتا تغییر نام دهید و یا اینکه از بخش پشتیبانی بخواهید تا زمان بررسی های شما سایت را از دسترس خارج نمایند.

لطفا توجه کنید هر چه دیرتر سایت شما از دسترس خارج شود مشکلات بیشتری برای سرویس شما ، رنکینگ سایت شما و همچنین سرور میزبان ایجاد میشود لذا سرعت در انجام بررسی ها و رسیدن به این مرحله حرف اول را میزند.

4-راهکارهای شناسایی و حذف فایل های مخرب

– فولدرهای زیر را که معمولا در سریعترین زمان آلوده میشوند را حذف نمایید:

- Tmp

- Cache

- Images

– بد افزار ها سعی میکنند خود را مشابه فایل های دیگر سرویس شما جا بزندد، شما میتوانید فایل های مشکوک با نام هایی مشابه موارد زیر را با استفاده از گزینه edit در فایل منیجر دایرکت ادمین بررسی کنید؛ در صورتی که کدهتی مشکوک و یا کاراکترهایی که شبیه به عبارت های انگلیسی نباشند مشاهده کردید؛ امکان ویروسی بودن این فایل ها وجود دارد و لازم است حذف شوند:

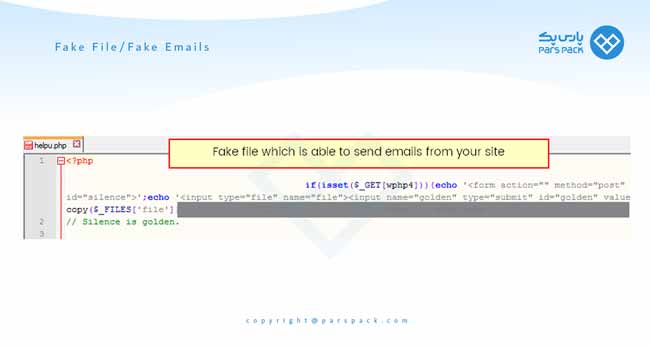

- Adm1n.php

- admin2.php

- contacts.php

- cron.css

- css.php

- do.php

- hell0.php

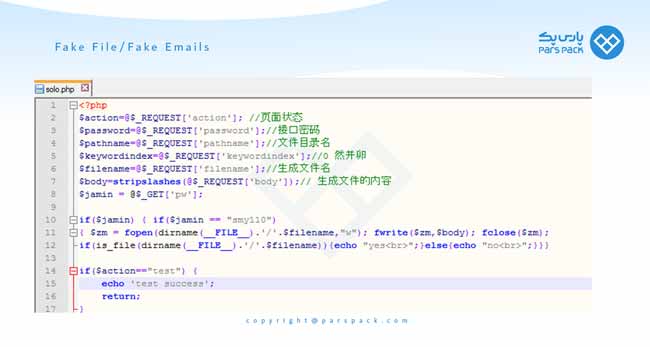

- solo.php

- x.php

- test.php یا test.html یا tests.php

- uploadtest.html

• توجه کنید که نام فایل های بالا به عنوان نمونه بوده و فایل های مخرب ممکن است از هر نامی استفاده کنند.

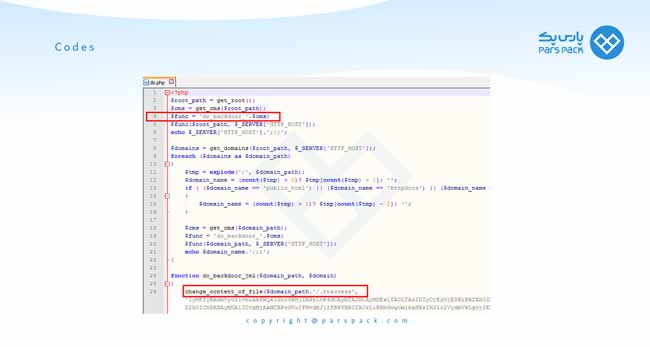

• شما میتوانید در نسخه پشتیبانی که دانلود کرده اید عبارت های زیر را در داخل کدهای فایل ها جستجو کنید، هکر ها معمولا از این کد ها برای مخفی کردن و رمز گذاری کدهای دیگر استفاده میکنند:

base64_decode(

if (md5($_POST

$password=@$_REQUEST['password']

$action=@$_REQUEST['action']

preg_replace("/.*/e"

نکته: در صورتی که از سرور لینوکسی استفاده میکنید میتوانید از دستور grep برای جستجو متن فایل های یک دایرکتوری استفاده کنید.

• لطفا به تاریخ آپلود و یا ایجاد فایل ها هم دقت کنید، از روی زمان آپلود فایل ها نیز میتوان تعدادی از فایل های مخرب را شناسایی کرد.

• فراموش نشود که لازم است محتوی فایل .htaccess و index.php در پوشه اصلی اسکریپت و همچنین قالب سایت را نیز بررسی نمایید تا موارد مشکوکی به آنها اضافه نشده باشد.

• در مواردی کد های php بد افزار از فرمت های رایج تصاویر نظیر gif و jpg استفاده میکنند که این فایل ها نیز باید بررسی شوند.

بسته به حجم اطلاعات سایت شما و سرعت عمل شما ممکن است عملیات شناسایی و حل مشکل توسط شما چندین ساعت و یا چندین روز به طول انجامد لذا لازم است حتما در مرحله قبل غیر فعال کردن سایت را به درستی انجام داده باشید. میتوانید در این مدت صفحه ای موقت مبنی بر انجام بروز رسانی بر سایت در سرویس خود آپلود نمایید.

نمونه هایی از کد های صفحات آلوده:

– پسورد ها را تغییر دهید!

بله! ممکن است هکر پسورد های بخش های مختلف سرویس شما را از روی فایل های config و یا دیتابیس ها دیده باشد لذا حتما تمامی پسورد های سرویس هاست، دیتابیس ها و حتی ایمیل ها و اکانت های ftp را تغییر دهید تا پس از حل مشکل مجددا امکان ورود هکر به سایت شما وجود نداشته باشد.

در جوملا لازم است پسورد جدید دیتابیس را در فایل configuration.php در بخش زیر نیز قرار دهید:

public $password = 'NEW-MYSQLi-PASSWORD';

در وردپرس میتوانید فایل wp-config.php را در بخش زیر ویرایش نمایید:

define( 'DB_PASSWORD', ' password_here' );

6-به روز رسانی و یا حذف اطلاعات.

بسته به عمق نفوذ بد افزار به فایل های اصلی جوملا لازم است تمامی افزونه ها، فایل های قالب و افزونه ها به صورت جداگانه به آخرین نسخه موجود به روزرسانی شوند.

در مواردی اگر فایل های زیادی از جوملا خراب یا حذف شده باشند قادر به اپدیت جوملا از داخل اسکریپت نخواهید بود و لازم است فایل های فعلی را حذف و نسخه سالم و به روز جوملا و افزونه ها را آپلود نمایید.

برای آپلود میتوانید از طریق بخش مدیریت فایل و یا انتقال فایل با ftp استفاده نمایید.

7-گوگل و کاربران سایت خود را از رفع مشکل با خبر کنید!

ممکن است گوگل وب سایت شما را در لیست سیاه خود قرار دهد و در این حالت بازدیدکنندگان به هنگام مرور وب سایت شما با خطای آلوده شدن کامپیوترشان روبرو خواهند شد. حتی اگر مشکل را نیز برطرف نمایید ممکن است این وضعیت تا چند روز الی چند هفته نیز باقی بماند.

بر روی گزینه Request a review کلیک نموده و منتظر بمانید تا گوگل مجددا سایت شما را بررسی کرده و در صورت حل مشکل از بلک لیست خارج کند. ممکن است این عملیات 2 الی 3 روز به طول انجامد لذا شکیبا باشید و هر روز از طریق Google Webmaster Tools اقدام به بررسی وضعیت آن نمایید.

پشتیبانی پارس پک :

در برخی موارد ممکن است تیم پشتیبانی پارس پک با آگاهی از مورد سوء استفاده قرار گرفتن سرویس، گزارشی از فعالیت بدافزارها را در اختیار شما قرار دهد، این موارد می تواند شامل گزارش ابیوز اسپم ( Malware ، ( Spam Abuse و یا سایر موارد باشد. در چنین مواقعی لازم است تا هر چه سریعتر جهت جلوگیری از بروز مشکلات بعدی و یا قرار گرفتن آیپی و یا نام سایت در blacklist های بین المللی؛ این مشکل را بررسی و رفع نمایید.

البته بخش پشتیبانی شرکت نیز شما را در حل مشکل و پیدا کردن فایل های مخرب راهنمایی خواهد کرد. در صورت نیاز به راهنمایی و یا کمک در رفع این موارد ، لطفا از طریق ارسال ایمیل و یا درخواست تیکت مراتب را با بخش پشتیبانی مطرح فرمائید.

- نکته 1: در نظر داشته باشید آپلود اسکریپت های جداگانه نظیر اسکریپت های مرتبط با آپلود فایل و عکس، چت آنلاین و موارد مشابه، نیز ممکن است منجر به هک شدن کلی فضای میزبانی شما شود.

- نکته 2: در صورتیکه نسخه های متعددی از جوملا و وردپرس را در پوشه های مختلف نگهداری می کنید ، اما از آنها استفاده نمی کنید و بدون استفاده مانده اند، این اسکریپت ها را حذف نمائید.

- نکته 3: پس از نصب جوملا فولدر installation را حذف نمائید.

نتیجه گیری:

در این مقاله از آموزش وردپرس، سعی شده است تا توضیحات کامل جهت هر مرحله از پاکسازی ارائه شود، با توجه به جامع بودن این مقاله شما میتوانید برای پاکسازی و رفع موارد هک سایر CMS ها نظیر وردپرس، پرستا شاپ، دروپال و غیره نیز از آن استفاده نمایید. تنها مسیر و نام فایل های هر cms متفاوت خواهد بود.

سخن آخر:

لطفا جهت جلوگیری از مشکلات بعدی حتما CMS ها را از سایت اصلی خود دریافت نموده و از نصب و یا استفاده از قالب و یا افزونه هایی که نال شده اند ( null ) و یا توسط وب سایت های غیرمعتبری منتشر شده اند، خودداری نمایید ، چراکه به صورت قطع این موارد در دراز مدت مشکلاتی را برای شما به همراه خواهند داشت.