شکستن قفل فینگرپرینت گوشی های اندرویدی با یک برد 15 دلاری

در این مقاله میخوانید

محققان یک روش اتک جدید و ساده پیدا کردهاند که میتواند برای Brute-Force کردن اثر انگشت بر روی گوشیهای هوشمند مورد استفاده قرار گیرد، تا مانع از شناسایی هویت کاربر شود و کنترل دستگاه را در دست بگیرد. حمله بروت فورس یک روش آزمون و خطا برای رمزگشایی دادههای حساس است.

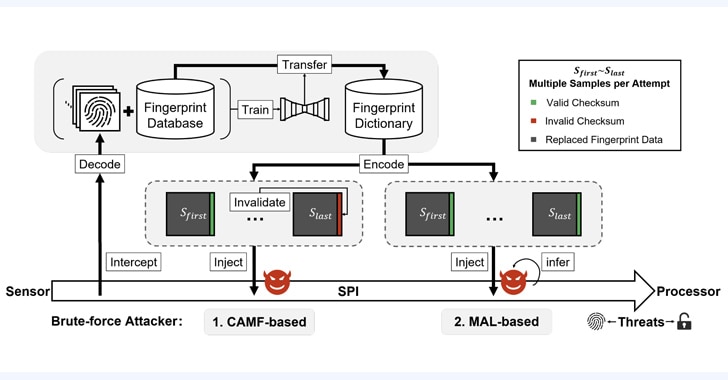

این روش، که Brute Print نامیده شده است، با استفاده از دو آسیب پذیری روز صفر (Zero-Day Attack ) در شناسایی هویت اثر انگشت گوشیهای هوشمند (SFA)، محدودیتهایی را که برای مقابله با تلاشهای ناموفق احراز هویت بیومتریک قرار داده شده است، دور می زند. این نقص های (Cancel-After-Match-Fail (CAMF و (Match-After-Lock (MAL، از نقصهای منطقی که در چارچوب احراز هویت ممکن است اتفاق بیفتد، استفاده میکنند.

نتیجه، یک روش سخت افزاری برای انجام حملات (Man-in-the-middle) برای ربودن تصویر اثر انگشت است. محققان در یک مقاله تحقیقاتی گفتند: «BrutePrint به عنوان یک واسطه بین سنسور اثر انگشت و محیط اجرایی قابل اعتماد (TEE) عمل میکند.»

هدف اصلی، امکان ارائه تعداد نامحدودی از تصاویر اثر انگشت است (تا زمانی که تطابق ایجاد شود). با این حال، این امکان که یک عامل تهدید کننده، قبلاً دستگاه هدف را هک کرده باشد را در نظر میگیرد. علاوه بر این، هکر باید دارای اطلاعات اثر انگشتها باشد و تنظیماتی را در اختیار داشته باشد که یک برد میکروکنترلر و یک کلیک خودکار داشته باشند؛ که میتواند دادههای ارسال شده توسط حسگر اثر انگشت را ربوده تا حمله را با قیمتی کمتر از 15 دلار انجام دهد.

این یافته ها در حالی رخ میدهد که گروهی از دانشمندان یک کانال فرعی ترکیبی را مشخص کردهاند که از تعادل بین سه بخش سرعت اجرا، مصرف برق و دما در سیستم های روی چیپ (SoCs) و GPUsها استفاده میکند تا حملات سرقت پیکسل مبتنی بر مرورگر و تاریخچه sniffing” بر روی Chrome 108 و Safari 16.2 را انجام دهد.

BrutePrint و Hot Pixels، همچنین کشف گوگل در مورد 10 نقص امنیتی در Trust Domain Extensions را دنبال میکنند؛ این یافته میتواند منجر به اجرای کد تصادفی، شرایط denial-of-service، و از دست رفتن یکپارچگی شود.اولین آسیب پذیری از بین دو آسیب پذیری که این حمله را ممکن میسازد، CAMF است؛ که اجازه میدهد اندازهی تحمل خطا در سیستم به وسیلهی غیر فعال کردن checksum افزایش یابد و بدین ترتیب به حمله کننده اجازه تلاشهای نامحدود میدهد.

MAL از سوی دیگر، از یک کانال فرعی برای تطابق تصاویر اثر انگشت بر روی دستگاههای هدف استفاده میکند، حتی وقتی پس از تلاشهای مکرر برای ورود، دستگاه وارد حالت قفل میشود. محققان توضیح دادند: «اگرچه در Keyguard حالت قفل بیشتر بررسی شده است (تا قفل شدن را غیرفعال کند)، نتیجه احراز هویت توسط TEE انجام میشود.»

“از آنجا که نتیجه شناسایی هویت به محض برخورد با نمونه مناسب بازگردانده میشود، امکان دارد که حملات کانال فرعی، نتیجه را از رفتارهایی مانند زمان پاسخ و تعداد تصاویر به دست آمده بفهمد.” همچنین در یک تنظیمات آزمایشی، BrutePrint بر روی 10 مدل مختلف گوشیهای هوشمند از برندهای Apple، Huawei، OnePlus، OPPO، Samsung، Xiaomi، و vivo ارزیابی شد.

این یافته ها در حالی رخ میدهد که گروهی از دانشمندان یک کانال فرعی ترکیبی را جدا کردهاند که از تعادل بین سه بخش سرعت اجرا، مصرف برق، و دما در سیستم های روی چیپ (SoCs) و گرافیک پردازهایی (GPUs)استفاده میکند تا حملات سرقت پیکسل مبتنی بر مرورگر و تاریخچه sniffing” علیه Chrome 108 و Safari 16.2 را انجام دهد.

حملهای که Hot Pixels نامیده میشود، از این رفتار برای انجام حمله روی وبسایتهای اثر انگشت و استفاده از کد JavaScript برای برداشت تاریخچه مرور کاربر استفاده میکند. این کار با طراحی یک فیلتر SVG برای نشت رنگ های پیکسل انجام شده است. این فیلتر با اندازه گیری زمانهای رندرینگ و برداشت اطلاعات به صورت مخفیانه، با دقتی تا 94% این کار را انجام میدهد.

این مسائل توسط Apple, Google, AMD, Intel, Nvidia, و Qualcomm تایید شده است. محققان همچنین توصیه میکنند که باید مانع از اعمال فیلترهای SVG به iframes یا پیوندها شوند و دسترسی غیرمجاز به سنسورها را ممنوع کنند.

منبع: thehackernews