IDS چیست؟ ویژگیها، چالشها و مزایای انواع سیستمهای تشخیص نفوذ

در این مقاله میخوانید

سیستمهای تشخیص نفوذ (Intrusion Detection Systems یا IDS) به عنوان یک لایه امنیتی حیاتی در شبکهها و سیستمهای کامپیوتری عمل میکنند. این سیستمها وظیفه شناسایی و اعلام هرگونه فعالیت مشکوک یا نفوذهای غیرمجاز که میتواند به امنیت اطلاعات و سیستمها آسیب برساند، را دارند. IDSها با تحلیل ترافیک شبکه، شناسایی الگوهای غیرعادی و تطبیق آنها با الگوهای شناختهشدهی حملات، به مدیران شبکه کمک میکنند تا در برابر تهدیدات بالقوه واکنش سریع و مناسبی نشان دهند. در این مقاله از بخش آموزش امنیت در بلاگ پارسپک، به بررسی انواع مختلف IDSها، نحوه عملکرد، اهمیت آنها در حفاظت از زیرساختهای اطلاعاتی و تفاوت IDS و IPS میپردازیم.

معرفی IDS یا سیستم تشخیص نفوذ

سیستم تشخیص نفوذ (Intrusion Detection System یا IDS) یک فناوری امنیتی است. این سیستم به منظور شناسایی و جلوگیری از تلاش برای نفوذ یا دسترسی غیرمجاز به شبکهها و سیستمهای کامپیوتری طراحی شدهاست. هدف اصلی IDS این است که به عنوان یک خط دفاعی اولیه عمل نماید. یعنی هرگونه فعالیت مشکوک یا غیرعادی که نشاندهنده یک حمله یا نفوذ باشد را شناسایی کند.

با افزایش تعداد و پیچیدگی حملات سایبری (Cyber attacks)، استفاده از IDSها برای حفاظت از شبکهها و سیستمها اهمیت بیشتری پیدا میکند. این سیستمها به مدیران امنیتی کمک میکنند تا به سرعت تهدیدات را شناسایی و پاسخ دهند؛ در نتیجه میتوانند از خسارات جدی جلوگیری نمایند. علاوه بر این، IDSها به عنوان یک ابزار نظارتی، به سازمانها امکان میدهند تا فعالیتهای داخلی خود را نظارت کرده و از نقض سیاستهای امنیتی جلوگیری کنند.

انواع سیستمهای تشخیص نفوذ

IDSها با استفاده از تکنیکهای مختلفی، مانند تحلیل ترافیک شبکه، تجزیه و تحلیل دادههای سیستم و بررسی فعالیتهای کاربران، به شناسایی تهدیدات میپردازند. این سیستمها به دو دسته کلی تقسیم میشوند:

IDSهای مبتنی بر شبکه (Network-based IDS یا NIDS): این نوع سیستمها به نظارت بر ترافیک شبکه میپردازند. آنها بستههای دادهای که از طریق شبکه منتقل میشوند را تجزیه و تحلیل کرده و به دنبال الگوهای مشکوک یا ناهنجاریهایی که ممکن است نشاندهنده یک حمله باشند، میگردند.

IDSهای مبتنی بر میزبان (Host-based IDS یا HIDS): این سیستمها بر روی یک دستگاه خاص، مانند یک سرور یا رایانه، نصب میشوند. سپس فعالیتهای آن دستگاه را مورد بررسی قرار میدهند. HIDSها میتوانند لاگ فایلها، فایلهای سیستم و فرایندهای در حال اجرا را تحلیل کنند تا هرگونه فعالیت مشکوکی را شناسایی نمایند.

روش و متدهای کارکرد IDS

IDSها میتوانند برنامههای نرمافزاری باشند که بر روی نقاط پایانی یا دستگاههای سختافزاری اختصاصی که به شبکه متصل هستند، نصب میشوند. IDS به هر شکلی که باشد، از یک یا هر دو روش اصلی تشخیص تهدید استفاده میکند. این دو روش اصلی، شامل روش تشخیص مبتنی بر امضا (Signature-Based Detection) یا مبتنی بر ناهنجاری (Anomaly Detection) هستند. در روش تشخیص مبتنی بر امضا، سیستمهای امنیتی به سراغ تشخیص تهدیدات و حملات از طریق امضای دیجیتال بدافزارها (Malwares) میروند. در روش مبتنی بر ناهنجاری، حملات از طریق شناسایی رفتار غیرعادی در سیستم صورت میگیرد.

تشخیص مبتنی بر امضا (Signature-based Detection)

تشخیص مبتنی بر امضا یکی از روشهای معمول در سیستمهای تشخیص نفوذ است. این روش بستههای شبکه را برای یافتن امضاهای حمله تحلیل میکند. امضاهای حمله شامل ویژگیها یا رفتارهای خاصی هستند که با یک تهدید مشخص مرتبط هستند؛ برای مثال، یک توالی کد که در یک نوع خاص از بدافزار دیده میشود، نمونهای از یک امضای حمله است.

یک IDS مبتنی بر امضا، پایگاه دادهای از امضاهای حمله را نگهداری میکند. سپس بستههای شبکه را با این پایگاه داده مقایسه میکند. اگر بستهای با یکی از این امضاها مطابقت داشته باشد، IDS آن را شناسایی و اعلام میکند. برای اینکه این سیستم بهطور موثری عمل کند، پایگاه داده امضاها باید بهطور منظم با اطلاعات جدید تهدیدات بهروزرسانی شود؛ زیرا حملات سایبری جدید همواره در حال ظهور و تغییر هستند. حملات کاملاً جدید که هنوز امضای آنها تحلیل نشدهاست، ممکن است از شناسایی توسط IDS مبتنی بر امضا فرار کنند.

تشخیص مبتنی بر ناهنجاری (Anomaly-based Detection)

تشخیص مبتنی بر ناهنجاری از روشهای پیشرفته در سیستمهای تشخیص نفوذ است که از یادگیری ماشینی برای ایجاد و بهروزرسانی مداوم یک مدل پایه از فعالیت عادی شبکه استفاده میکند. این روش، فعالیت شبکه را با این مدل مقایسه کرده و انحرافات را شناسایی میکند؛ برای مثال، ممکن است فرایندی که از پهنای باند (Bandwidth) بیشتری نسبت به حالت عادی استفاده میکند یا دستگاهی که یک پورت غیرمعمول را باز میکند را به عنوان ناهنجاری بشناسد.

از آنجایی که IDS مبتنی بر ناهنجاری هرگونه رفتار غیرعادی را گزارش میدهد، اغلب میتواند حملات سایبری جدیدی را شناسایی کند؛ این حملات ممکن است از شناسایی توسط سیستمهای مبتنی بر امضا جلوگیری کنند؛ به عنوان مثال، این نوع سیستمها میتوانند اکسپلویتهای (Exploits) روز صفر را که از آسیبپذیریهای ناشناخته نرمافزاری سوءاستفاده میکنند، شناسایی کنند؛ حتی پیش از آنکه توسعهدهنده نرمافزار از آنها آگاه شود یا فرصت اصلاح آنها را داشته باشد.

با این حال، IDSهای مبتنی بر ناهنجاری ممکن است گزارشهای مثبت کاذب ارائه دهند. حتی فعالیتهای بیضرر، مانند دسترسی یک کاربر مجاز به یکی از منبع اطلاعاتی حساس شبکه برای اولین بار، میتواند منجر به اعلام هشدار توسط سیستم شود.

سایر روشهای تشخیص

در این میان روشهای تشخیصی که کمتر متداول هستند، نیز وجود دارند. تشخیص مبتنی بر اعتبار (Reputation-based detection)، ترافیکهای ورودی از IP آدرسها و دامنههای مرتبط با فعالیتهای مخرب یا مشکوک را مسدود میکند.

تحلیل پروتکل حالتمند (Stateful protocol analysis) بر رفتار پروتکل تمرکز دارد. به عنوان مثال، ممکن است یک حمله انکار سرویس (DoS) را با شناسایی IP آدرس واحدی که تعداد زیادی درخواست اتصال TCP همزمان در مدت زمان کوتاهی ایجاد میکند، تشخیص دهد.

فارغ از روشهای استفادهشده، زمانی که یک IDS تهدید بالقوه یا نقض سیاستی را شناسایی میکند، به تیم واکنش به حادثه، هشدار میدهد تا آن را بررسی کنند. IDSها همچنین سوابق حوادث امنیتی را نگهداری میکنند؛ یا در لاگهای خودشان یا با ثبت آنها در یک ابزار مدیریت اطلاعات و رویدادهای امنیتی (SIEM). این لاگهای حادثهای میتوانند برای بهبود معیارهای IDS استفاده شوند. مثلاً با افزودن امضاهای حمله جدید یا بهروزرسانی مدل رفتار شبکه. در ادامه سایر روشها عنوان شدهاست:

- تشخیص مبتنی بر قوانین (Rule-based Detection)

- تشخیص مبتنی بر رفتار (Behavior-based Detection)

- تشخیص مبتنی بر پروتکل (Protocol-based Detection)

- تشخیص مبتنی بر آمارها (Statistical-based Detection)

- تشخیص مبتنی بر آستانه (Threshold-based Detection)

- تشخیص مبتنی بر هیوریستیک (Heuristic-based Detection)

- تشخیص مبتنی بر تحلیل بستهها (Packet Analysis-based Detection)

- تشخیص مبتنی بر هوش مصنوعی و یادگیری ماشین (AI and Machine Learning-based Detection)

در مقاله زیر میتوانید نکات مهمی را درباره جلوگیری از حملات دیداس مطالعه کنید:

ویژگیها، مزایا و معایب IDS

ویژگیها:

-

نظارت مستمر:

IDSها به طور مداوم شبکه و سیستمها را نظارت میکنند تا هرگونه فعالیت مشکوک یا غیرعادی را شناسایی نمایند.

-

تشخیص الگوهای حمله:

سیستمهای تشخیص نفوذ میتوانند الگوهای شناختهشده حملات را شناسایی و گزارش کنند.

-

انواع مختلف تشخیص:

شامل تشخیص مبتنی بر امضا، ناهنجاری، اعتبار، و تحلیل پروتکل حالتمند.

-

گزارشدهی و ثبت وقایع:

IDSها وقایع امنیتی را ثبت و گزارش میکنند. این گزارشها میتوانند به تیمهای امنیتی در پاسخ به تهدیدات کمک کنند.

-

یکپارچگی با SIEM:

IDSها میتوانند با ابزارهای مدیریت اطلاعات و رویدادهای امنیتی (SIEM) یکپارچه شوند. با این کار دید جامعی از وضعیت امنیتی فراهم میآورند.

مزایا:

-

شناسایی سریع تهدیدات:

IDSها به تشخیص سریع و پیشگیری از تهدیدات کمک میکنند.

-

حفاظت در برابر حملات ناشناخته:

با استفاده از تشخیص مبتنی بر ناهنجاری، IDSها میتوانند تهدیدات جدید و ناشناخته را شناسایی کنند.

-

ثبت و تحلیل رخدادها:

ثبت وقایع و فعالیتهای مشکوک به تحلیلهای بعدی و بهبود سیاستهای امنیتی کمک میکند.

-

کمک به رعایت مقررات:

IDSها میتوانند به سازمانها در زمینه سازگاری بیشتر با مقررات امنیتی و حریم خصوصی کمک کنند.

-

تقویت امنیت لایهای:

IDSها به عنوان یکی از لایههای امنیتی، به تقویت و حفاظت از زیرساختهای اطلاعاتی کمک میکنند.

معایب:

-

گزارشدهی مثبت کاذب:

برخی IDSها ممکن است فعالیتهای قانونی را به عنوان تهدید شناسایی کنند. این نوع از گزارشها به عنوان مثبت کاذب شناخته میشوند. گزارشدهی مثبت کاذب، میتواند منجر به ایجاد هشدارهای غیرضروری و صرف زمان و منابع اضافی شود.

-

محدودیت در تشخیص حملات ناشناخته:

IDSهای مبتنی بر امضا گاهی در تشخیص حملات جدید که امضای آنها در پایگاه داده موجود نیست، ناتوان هستند.

-

نیاز به پیکربندی و نگهداری مداوم:

IDSها نیاز به بهروزرسانی و تنظیم مداوم دارند تا با تهدیدات جدید همگام شوند.

-

نیاز به منابع زیاد:

تحلیل ترافیک شبکه و دادهها به منابع محاسباتی و پهنای باند زیادی نیاز دارد.

-

محدودیت در اقدامات پیشگیرانه:

برخلاف سیستمهای پیشگیری از نفوذ (IPSها)، IDSها معمولاً فقط شناسایی و هشدار میدهند. در واقع IDSها نمیتوانند به طور خودکار اقدامات پیشگیرانه انجام دهند.

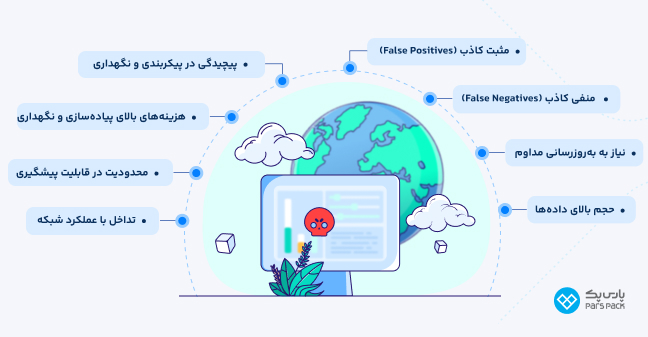

چالشها و مشکلات IDS

سیستمهای تشخیص نفوذ (IDS) علیرغم مزایای متعددشان، با چالشها و مشکلات خاصی مواجه هستند. این چالشها کارایی و اثربخشی آنها را تحت تأثیر قرار میدهد. در ادامه به برخی از این چالشها و مشکلات اشاره میکنیم:

مثبت کاذب (False Positives)

یکی از بزرگترین چالشهای IDSها تعداد زیاد هشدارهای مثبت کاذب است. این هشدارها زمانی ایجاد میشوند که سیستم فعالیتهای قانونی را به عنوان تهدید شناسایی میکند. گزارشهای مثبت کاذب، باعث افزایش بار کاری تیم امنیتی میشوند. حتی گاهی منجر به نادیده گرفتن هشدارهای واقعی خواهند شد.

منفی کاذب (False Negatives)

در مقابل مثبتهای کاذب، منفیهای کاذب نیز چالشی جدی هستند. در این حالت، سیستم نمیتواند تهدید واقعی را شناسایی کند. این مشکل میتواند به ویژه در IDSهای مبتنی بر امضا دیده شود؛ زیرا حملات جدید، ممکن است امضای شناختهشدهای نداشته باشند.

حجم بالای دادهها

حجم بالای ترافیک دادهها، در شبکههای بزرگ، تحلیل و نظارت موثر را دشوار میکند. IDSها باید قادر به تحلیل حجم زیادی از دادهها در زمان واقعی باشند. این امر نیازمند منابع محاسباتی و پهنای باند قابل توجهی است.

نیاز به بهروزرسانی مداوم

تهدیدات سایبری به سرعت در حال تغییر و تکامل هستند. به همین دلیل هم IDSها باید بهطور مداوم بهروزرسانی شوند تا بتوانند امضاهای جدید و الگوهای ناهنجاری را شناسایی کنند. این نیاز به بهروزرسانی مداوم میتواند به یک چالش مدیریتی تبدیل شود.

پیچیدگی در پیکربندی و نگهداری

پیکربندی صحیح IDSها برای کاهش مثبتهای کاذب و افزایش دقت شناسایی بسیار مهم است. با این حال، این فرایند میتواند پیچیده و زمانبر باشد. همچنین انجام آن نیاز به تخصص و تجربه دارد.

تداخل با عملکرد شبکه

در برخی موارد، فعالیت IDSها با عملکرد عادی شبکه تداخل دارد. به عنوان مثال، در صورت استفاده از تحلیل عمیق بستهها (Deep Packet Inspection)، ممکن است تأخیرهای غیرمنتظرهای در شبکه ایجاد شود.

محدودیت در قابلیت پیشگیری

برخلاف سیستمهای پیشگیری از نفوذ (IPSها)، IDSها عمدتاً فقط قابلیت شناسایی و هشدار حملات را دارند. یعنی قادر به انجام اقدامات پیشگیرانه به صورت خودکار نیستند. این محدودیت میتواند باعث شود که پاسخ به تهدیدات به تأخیر بیفتد.

هزینههای بالای پیادهسازی و نگهداری

پیادهسازی و نگهداری IDSها هزینهبر است. به ویژه در سازمانهای بزرگ با نیازهای پیچیده امنیتی. این هزینه شامل موارد مرتبط با سختافزار، نرمافزار، آموزش کارکنان و بهروزرسانی مداوم است.

مجموع این چالشها نشان میدهد که گرچه IDSها ابزارهای قدرتمندی برای شناسایی تهدیدات هستند، اما نیاز به مدیریت و پشتیبانی مستمر دارند تا بتوانند بهطور مؤثر عمل کنند.

نمونهای از ابزارهای تشخیص نفوذ

یکی از ابزارهای مشهور برای تشخیص نفوذ در شبکهها، SolarWinds است. SolarWinds یک مجموعه جامع از ابزارهای نظارت و مدیریت شبکه ارائه میدهد. این مجموعه به سازمانها کمک میکند تا از امنیت و کارایی زیرساختهای خود اطمینان حاصل کنند.

نحوه کار SolarWinds

SolarWinds از ترکیبی از روشهای تشخیص مبتنی بر امضا و ناهنجاری استفاده میکند. این ابزار میتواند به صورت پیوسته ترافیک شبکه و لاگهای سیستمها را نظارت کند و با استفاده از پایگاه داده امضاهای حمله، تهدیدات شناختهشده را شناسایی نماید. علاوه بر این، SolarWinds قادر است رفتار عادی شبکه را تحلیل کند. یعنی در صورت شناسایی هرگونه ناهنجاری که ممکن است نشاندهنده حملات ناشناخته باشد، هشدار میدهد. این سیستم با جمعآوری و تحلیل دادهها از نقاط مختلف شبکه، یک نمای کلی از وضعیت امنیتی ارائه میدهد. در نتیجه به مدیران امنیتی امکان پاسخدهی سریع به حوادث را میدهد.

یکی از ویژگیهای کلیدی SolarWinds، قابلیت یکپارچگی با ابزارهای مدیریت اطلاعات و رویدادهای امنیتی (SIEM) است. این ویژگی به بهبود تحلیل و پاسخ به تهدیدات کمک میکند. با استفاده از SolarWinds، سازمانها میتوانند به طور مؤثری از شبکههای خود در برابر طیف گستردهای از تهدیدات سایبری محافظت کنند. در واقع با استفاده از این روش، سازمانها از شناسایی به موقع هرگونه فعالیت مشکوک اطمینان حاصل میکنند.

برای آشنایی بیشتر با IPS، مقالهی زیر را مطالعه نمایید:

تفاوت IDS و IPS

در حالی که IDS به شناسایی و اعلام هشدار در مورد تهدیدات میپردازد، سیستم پیشگیری از نفوذ (Intrusion Prevention System یا IPS) یک گام فراتر میرود؛ یعنی قادر است به طور خودکار اقدامات پیشگیرانهای را انجام دهد تا از نفوذ یا حمله جلوگیری کند. این اقدامات ممکن است شامل بلاک کردن ترافیک مشکوک یا قطع ارتباط باشد. در ادامه به صورت دقیق تر این موضوع را بررسی میکنیم:

تفاوتها

عملکرد اصلی:

- IDS (سیستم تشخیص نفوذ): شناسایی و اعلام هشدار در مورد تهدیدات و فعالیتهای مشکوک، بدون انجام اقدامات خودکار.

- IPS (سیستم پیشگیری از نفوذ): علاوه بر شناسایی تهدیدات، به طور خودکار اقدامات پیشگیرانه انجام میدهد؛ مانند: بلاک کردن ترافیک مشکوک یا جلوگیری از دسترسی.

نوع واکنش:

- IDS: فقط هشدار میدهد. نیاز به دخالت انسانی برای پاسخ دارد.

- IPS: میتواند به طور خودکار واکنش نشان دهد. از وقوع حملات جلوگیری کند.

محل قرارگیری:

- IDS: معمولاً به عنوان یک ابزار نظارتی عمل میکند و میتواند در نقاط مختلف شبکه مانند دروازهها نصب شود.

- IPS: به عنوان یک ابزار کنترلکننده ترافیک، معمولاً در مسیر ترافیک قرار میگیرد و میتواند ترافیک را مسدود یا اصلاح کند.

تأثیر بر ترافیک شبکه:

- IDS: به دلیل نظارتی بودن، معمولاً تأثیر مستقیمی بر جریان ترافیک ندارد.

- IPS: به دلیل قابلیتهای مسدودسازی و کنترل، میتواند مستقیماً بر جریان ترافیک شبکه تأثیر بگذارد.

شباهتها

هدف کلی:

هر دو سیستم برای محافظت از شبکهها و سیستمهای کامپیوتری در برابر تهدیدات و حملات سایبری طراحی شدهاند.

روشهای تشخیصی:

هر دو میتوانند از روشهای مبتنی بر امضا و ناهنجاری برای شناسایی تهدیدات استفاده کنند.

نیاز به بهروزرسانی مداوم:

برای شناسایی تهدیدات جدید، هر دو سیستم نیاز به بهروزرسانی منظم دارند تا پایگاه دادههای امضا و مدلهای تشخیصی آنها بهروز باشد.

تکامل و پشتیبانی:

هر دو سیستم نیازمند پیکربندی دقیق، نگهداری و پشتیبانی فنی هستند تا به طور مؤثری عمل کنند.

حفظ امنیت دامنه و مدیریت آن، با سرویسهای امن و کاربردی پارسپک

پارسپک یکی از معتبرترین شرکتهای ایرانی در حوزه خدمات دامنه و هاست است. برای تهیه گواهی امنیتی سایت یا همان SSL میتوانید از خدمات این شرکت بهرمند شوید. همچنین برای مدیریت محتوا در وبسایت خود نیاز به استفاده از CDN دارید. این سرویس کاربردی را هم میتوانید از پارسپک تهیه کنید. برای مشاهده این خدمات روی لینکهای زیر کلیک نمایید:

جمعبندی

سیستمهای تشخیص نفوذ (IDS) را به عنوان یکی از ابزارهای کلیدی در حفاظت از امنیت شبکهها و سیستمهای کامپیوتری میشناسند. این سیستمها با شناسایی و اعلام هشدار در مورد فعالیتهای مشکوک یا غیرعادی، به مدیران امنیتی کمک میکنند تا از حملات سایبری جلوگیری کرده و پاسخ مناسب را به موقع ارائه دهند.

IDSها به دو دسته اصلی مبتنی بر شبکه و مبتنی بر میزبان تقسیم میشوند. این سیستمها روشهای تشخیصی مختلفی از جمله تشخیص مبتنی بر امضا، ناهنجاری، و اعتبار را به کار میگیرند. هرکدام از این روشها مزایا و معایب خود را دارند؛ از جمله شناسایی سریع تهدیدات، امکان تشخیص حملات جدید و نگهداری سوابق حوادث امنیتی، اما در عین حال میتوانند با چالشهایی مانند مثبتهای کاذب، منفیهای کاذب و نیاز به بهروزرسانی مداوم مواجه شوند.

با توجه به پیچیدگی و حجم بالای دادههای شبکه، پیادهسازی و نگهداری مؤثر IDSها نیازمند تخصص، منابع کافی و بهروزرسانی مداوم است. با این حال، در دنیای امروزی که تهدیدات سایبری به سرعت در حال افزایش و تکامل هستند، استفاده از سیستمهای تشخیص نفوذ به عنوان یک لایه حیاتی از امنیت اطلاعات، ضروری به نظر میرسد.

در نهایت، انتخاب و پیادهسازی یک IDS باید به دقت و با توجه به نیازهای خاص سازمان انجام شود تا بتواند حداکثر حفاظت را در برابر تهدیدات ارائه دهد.

سوالات متداول

IDS چیست و چه کاری انجام میدهد؟

IDS یا سیستم تشخیص نفوذ، ابزاری است که به منظور نظارت بر فعالیتهای شبکه و سیستمها استفاده میشود. این سیستمها به شناسایی و اعلام هشدار در مورد تهدیدات و فعالیتهای مشکوک کمک میکنند.

تفاوت بین IDS و IPS چیست؟

IDS (سیستم تشخیص نفوذ) فقط تهدیدات را شناسایی کرده و هشدار میدهد. در حالی که IPS (سیستم پیشگیری از نفوذ) علاوه بر شناسایی، قادر است به طور خودکار از وقوع حملات جلوگیری کند.

آیا میتوان همزمان از IDS و IPS استفاده کرد؟

بله، استفاده همزمان از IDS و IPS نه تنها ممکن است، بلکه توصیه میشود. IDS برای نظارت و شناسایی تهدیدات استفاده میشود. در حالی که IPS به جلوگیری از دسترسی یا فعالیتهای مشکوک کمک میکند. ترکیب این دو سیستم میتواند امنیت شبکه را به طور قابل توجهی بهبود بخشد.