IPS چیست؟ ویژگیها و نحوه کار این سیستمها

در این مقاله میخوانید

در دنیای امروز، با گسترش فناوریهای اطلاعاتی و ارتباطی، امنیت شبکهها بیش از پیش اهمیت پیدا کردهاست. حملات سایبری به اشکال مختلف از جمله حملات روز صفر، تلاش برای دسترسی غیرمجاز و خرابکاریهای هدفمند، سازمانها و کاربران را تهدید میکنند. در این میان، سیستمهای پیشگیری از نفوذ (Intrusion Prevention Systems – IPS) نقش کلیدی در حفاظت از شبکهها و اطلاعات ایفا میکنند. در این مقاله از آموزش امنیت ، به بررسی دقیقتر مفهوم IPS، تفاوتهای آن با سیستمهای تشخیص نفوذ (IDS)، نحوه عملکرد این سیستمها و چالشهای استفاده از آنها خواهیم پرداخت. با بلاگ پارس پک همراه باشید تا با این فناوری حیاتی در امنیت سایبری بیشتر آشنا شوید.

مفهوم سیستمهای پیشگیری از نفوذ (IPS)

سیستمهای پیشگیری از نفوذ (IPS) یکی از ابزارهای حیاتی در حوزه امنیت شبکه هستند که به منظور شناسایی و متوقف کردن تهدیدات سایبری قبل از ورود به شبکه طراحی شدهاند. این سیستمها با تحلیل ترافیک شبکه، الگوهای مخرب و فعالیتهای غیرمجاز را شناسایی کرده و از دسترسی آنها به سیستمها و دادههای حساس جلوگیری میکنند. IPS به عنوان یک لایهی محافظتی پیشرفته عمل میکند و علاوه بر شناسایی تهدیدات، قابلیت پاسخگویی خودکار به آنها را نیز دارد.

این سیستمها میتوانند بستههای مشکوک را مسدود کنند، ارتباطات غیرمجاز را قطع نمایند و حتی بهطور خودکار اقداماتی برای مقابله با تهدیدات انجام دهند. به دلیل این ویژگیها، IPS به عنوان یکی از مؤثرترین ابزارهای امنیتی در مقابله با حملات روز صفر و تهدیدات پیشرفتهی دیگر شناخته میشود.

ویژگیهای IPS

یکی از ویژگیهای برجسته سیستمهای IPS، توانایی آنها در پاسخگویی خودکار به تهدیدات است. برخلاف سیستمهای تشخیص نفوذ (IDS) که تنها به شناسایی تهدیدات میپردازند، IPS به طور فعال در برابر تهدیدات واکنش نشان میدهد. این سیستمها با استفاده از روشهای تشخیص مبتنی بر امضا و تشخیص مبتنی بر ناهنجاری، میتوانند حملات شناختهشده و ناشناخته را شناسایی کنند.

تشخیص مبتنی بر امضا (Signature-based Detection) بر اساس بانک اطلاعاتی از الگوهای شناختهشده تهدیدات، عمل میکند. هنگامی که یک تهدید شناسایی شده و با یک امضای شناختهشده مطابقت دارد، IPS آن را به عنوان تهدید شناسایی و مسدود میکند. از سوی دیگر، تشخیص مبتنی بر ناهنجاری (Anomaly-based Detection) با تجزیه و تحلیل رفتار شبکه و شناسایی ناهنجاریهای غیرمعمول، به شناسایی تهدیدات جدید و ناشناخته میپردازد.

برای اطلاعات بیشتر درباره امنیت شبکه و معرفی ۲۱ ابزار تامین امنیت در شبکه، مقاله زیر را بخوانید:

نحوه کار سیستمهای IPS

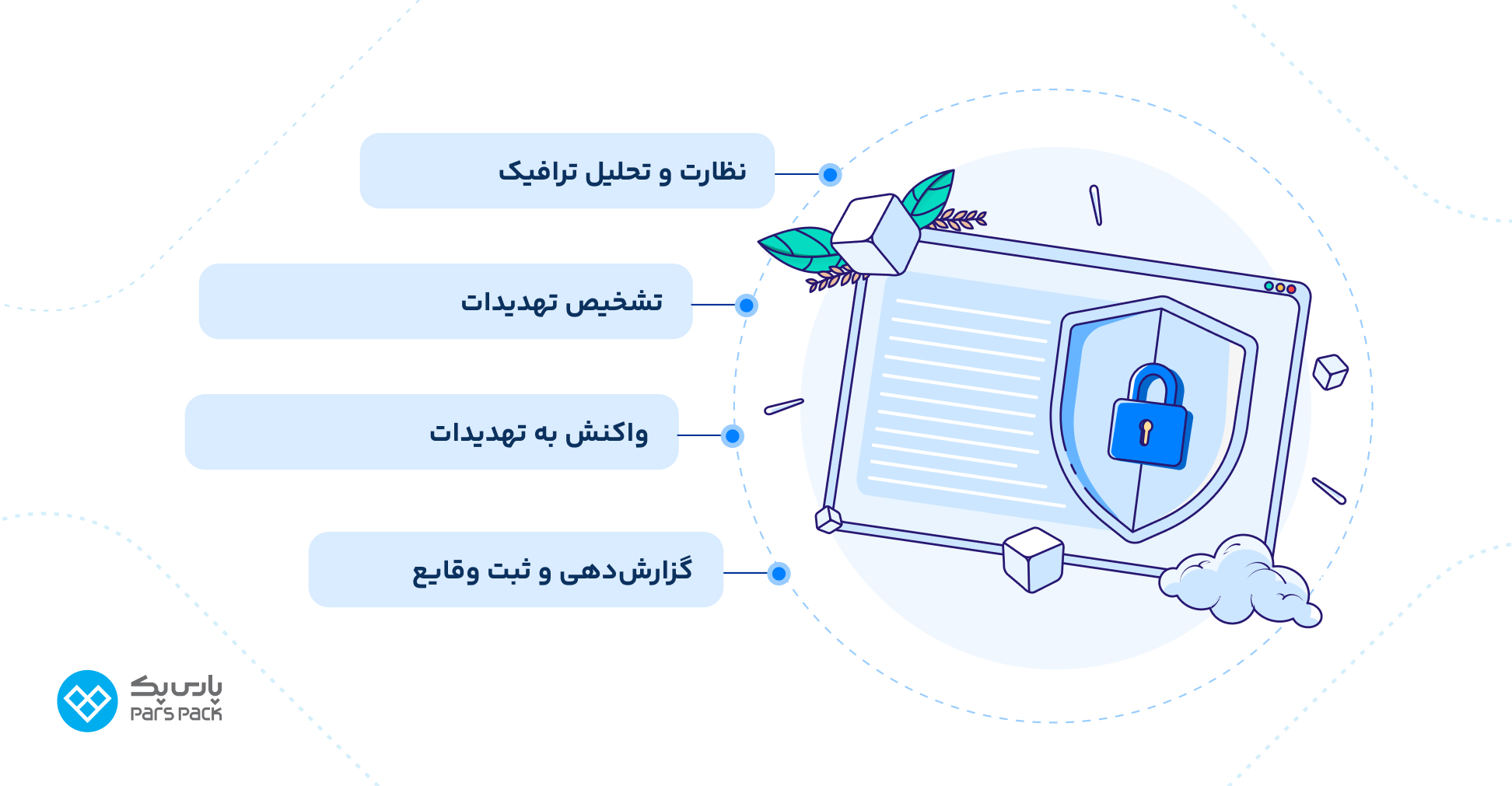

سیستمهای پیشگیری از نفوذ (IPS) به عنوان یک لایه دفاعی فعال در شبکه عمل میکنند و ترافیک ورودی و خروجی را به منظور شناسایی و جلوگیری از تهدیدات احتمالی مورد بررسی قرار میدهند. نحوه کار این سیستمها به طور خلاصه شامل مراحل زیر است:

نظارت و تحلیل ترافیک

IPS به طور مداوم ترافیک شبکه را پایش میکند. این نظارت شامل تحلیل بستههای دادهای است که از طریق شبکه عبور میکنند.

تشخیص تهدیدات

IPS از دو روش اصلی برای شناسایی تهدیدات استفاده میکند:

تشخیص مبتنی بر امضا (Signature-based Detection)

این روش از پایگاه دادهای از الگوهای شناختهشده تهدیدات استفاده میکند. هر زمان که یک بسته داده با یکی از این امضاها مطابقت داشته باشد، سیستم آن را به عنوان یک تهدید شناسایی میکند.

تشخیص مبتنی بر ناهنجاری (Anomaly-based Detection)

این روش رفتار نرمال شبکه را یاد میگیرد و هر گونه انحراف از این رفتار معمول را به عنوان نشانهای از تهدید شناسایی میکند. این روش به ویژه در شناسایی تهدیدات ناشناخته یا جدید مؤثر است.

واکنش به تهدیدات

برخلاف سیستمهای تشخیص نفوذ (IDS) که تنها هشدار میدهند، IPS به طور فعال به تهدیدات واکنش نشان میدهد. این واکنشها میتواند شامل:

- مسدود کردن ترافیک مشکوک: جلوگیری از عبور بستههای دادهای که به عنوان تهدید شناسایی شدهاند.

- قطع ارتباطات غیرمجاز: بستن یا قطع اتصالهایی که به عنوان خطرناک شناخته شدهاند.

- اجرای اقدامات اصلاحی: مانند بهروزرسانی امضاهای شناسایی یا انجام اقدامات خودکار برای اصلاح نقاط ضعف شبکه.

گزارشدهی و ثبت وقایع

IPSها همچنین وقایع شناساییشده و اقدامات انجامشده را ثبت و گزارش میدهند. این اطلاعات برای تحلیلهای امنیتی و بهبود مستمر امنیت شبکه مفید هستند.

با این اقدامات، سیستمهای IPS به طور مؤثر از ورود و گسترش تهدیدات در شبکه جلوگیری میکنند و به عنوان یک جزء حیاتی از زیرساختهای امنیتی مدرن شناخته میشوند.

چالشهای استفاده از سیستمهای IPS

استفاده از سیستمهای پیشگیری از نفوذ (IPS) با وجود مزایای بسیار، چالشهایی نیز دارد که میتواند بر کارایی و اثربخشی آنها تأثیر بگذارد. برخی از این چالشها عبارتند از:

اشتباهات مثبت (False Positives)

یکی از چالشهای رایج در سیستمهای IPS، تولید اشتباهات مثبت است، یعنی شناسایی فعالیتهای قانونی به عنوان تهدید. این مسئله میتواند منجر به مسدود کردن ترافیک بیخطر یا قطع ارتباطات ضروری شود که برای کسبوکارها مخرب است.

بار پردازشی بالا

IPSها نیاز به پردازش و تحلیل مداوم حجم زیادی از ترافیک شبکه دارند. این نیاز میتواند منجر به افزایش بار پردازشی و تأخیر در عملکرد شبکه شود. این چالش بهویژه در محیطهای پر ترافیک، چشمگیر بوده و ممکن است نیاز به سختافزارهای قدرتمندتر یا بهینهسازیهای پیشرفتهتری باشد.

پاسخ به تهدیدات پیچیده و حملات جدید

حملات سایبری پیچیده و تهدیدات روز صفر که از تکنیکهای جدید و ناشناخته استفاده میکنند، میتوانند از تشخیص IPSها فرار کنند. روشهای مبتنی بر امضا به خصوص در شناسایی این نوع تهدیدات محدودیت دارند و نیاز به بهروزرسانی مداوم امضاها و الگوریتمهای تشخیص ناهنجاری وجود دارد.

پیکربندی و مدیریت پیچیده

راهاندازی و پیکربندی صحیح IPSها نیازمند دانش فنی و تخصصی بالایی است. تنظیمات نادرست میتواند منجر به کاهش کارایی یا حتی ایجاد مشکلات امنیتی جدید شود. همچنین، نگهداری و مدیریت مستمر این سیستمها برای بهروزرسانی امضاها و تنظیمات ضروری است.

تأثیر بر عملکرد شبکه

در برخی موارد، عملکرد IPS ممکن است به طور قابل توجهی بر سرعت و کارایی شبکه تأثیر بگذارد، به ویژه در هنگام پردازش ترافیک بالا یا اجرای قوانین پیچیده. این مسئله میتواند منجر به تجربهی کاربری نامطلوب و مشکلات عملکردی در شبکه شود.

هزینههای اجرایی و نگهداری

نصب، پیکربندی، و نگهداری سیستمهای IPS میتواند هزینهبر باشد. علاوه بر هزینههای اولیه برای خرید تجهیزات و نرمافزار، هزینههای مرتبط با آموزش کارکنان و نگهداری مداوم نیز وجود دارد.

برای غلبه بر این چالشها، سازمانها باید بهدقت نیازهای امنیتی خود را ارزیابی کرده و از سیستمهای IPS مناسب با محیط کاری و حجم ترافیک خود استفاده کنند. همچنین، استفاده از متخصصین امنیتی مجرب و آموزش مداوم کارکنان میتواند به بهبود عملکرد و کارایی این سیستمها کمک کند.

تفاوت IPS و IDS

سیستمهای تشخیص نفوذ (IDS) و سیستمهای پیشگیری از نفوذ (IPS) هر دو به منظور بهبود امنیت شبکه و شناسایی تهدیدات استفاده میشوند، اما تفاوتهای مهمی در عملکرد و نحوه برخورد با تهدیدات دارند. در اینجا به برخی از تفاوتهای کلیدی بین این دو سیستم میپردازیم:

عملکرد اصلی

IDS: سیستمهای IDS برای نظارت بر ترافیک شبکه و شناسایی تهدیدات بالقوه طراحی شدهاند. این سیستمها به عنوان یک سیستم هشداردهنده عمل میکنند و وقتی فعالیت مشکوکی را تشخیص دهند، به مدیران شبکه هشدار میدهند. IDSها تنها وظیفه شناسایی و گزارش دادن را بر عهده دارند و به خودی خود قادر به متوقف کردن تهدیدات نیستند.

IPS: سیستمهای IPS نه تنها تهدیدات را شناسایی میکنند، بلکه اقدامات لازم برای جلوگیری از ورود آنها به شبکه را نیز انجام میدهند. IPS به طور فعال ترافیک مشکوک را مسدود میکند، ارتباطات غیرمجاز را قطع میکند و به تهدیدات پاسخ میدهد.

مکانیزم واکنش

IDS: واکنش IDSها به تهدیدات، محدود به هشدار دادن به مدیران شبکه است. این سیستمها هیچگونه اقدام مستقیمی برای متوقف کردن یا جلوگیری از تهدیدات انجام نمیدهند.

IPS: این سیستمها بهصورت خودکار و فعالانه به تهدیدات پاسخ میدهد. این پاسخها ممکن است شامل مسدود کردن ترافیک مشکوک، قطع ارتباطات، یا اصلاحات خودکار برای رفع نقاط ضعف امنیتی باشد.

مکان استقرار در شبکه

IDS: معمولاً به صورت غیرفعال (Passive) در شبکه مستقر میشود و به شنود ترافیک شبکه میپردازد. IDSها معمولاً به گونهای تنظیم میشوند که ترافیک را مانیتور کنند، بدون اینکه در جریان شبکه، تداخل ایجاد کنند.

IPS: به صورت اکتیو (فعال) در مسیر ترافیک شبکه قرار میگیرد و توانایی مسدود کردن و تغییر مسیر ترافیک را دارد. این سیستمها باید به گونهای طراحی شوند که تأخیر قابل توجهی در جریان شبکه ایجاد نکنند.

تضمین امنیت با CDN پارس پک

برای امنیت بیشتر وبسایت خود و حفاظت از حریم خصوصی کاربران، میتوانید گواهی SSL پارسپک را خریداری کرده و با افزایش اعتماد کاربران، کسبوکار خود را توسعه دهید. گواهینامه SSL پارسپک با رمزگذاری اطلاعات از وبسایت شما محافظت میکند. همچنین CDN پارسپک با کاهش پهنای باند مصرفی به صرفهجویی در هزینههایتان کمک کرده و با امکانات امنیتی مانند گواهی SSL و… وبسایتتان را در مقابل حملات سایبری ایمن میکند.

جمعبندی

سیستمهای پیشگیری از نفوذ (IPS) یکی از ابزارهای حیاتی در حفاظت از شبکهها و سیستمهای اطلاعاتی در برابر تهدیدات سایبری هستند. این سیستمها با تحلیل مداوم ترافیک شبکه و استفاده از روشهای تشخیص مبتنی بر امضا و ناهنجاری، به شناسایی و جلوگیری از تهدیدات شناخته شده و ناشناخته میپردازند.

تفاوت اصلی IPS با سیستمهای تشخیص نفوذ (IDS) در قابلیت واکنش فعال آنها به تهدیدات است؛ در حالی که IDS تنها هشدار میدهد، IPS به طور خودکار اقداماتی مانند مسدود کردن ترافیک مشکوک یا قطع ارتباطات را انجام میدهد.

با این حال، استفاده از سیستمهای IPS با چالشهایی مانند تولید اشتباهات مثبت، بار پردازشی بالا و نیاز به مدیریت و نگهداری پیچیده همراه است. برای غلبه بر این چالشها و بهرهمندی از حداکثر کارایی این سیستمها، سازمانها باید با دقت نیازهای خود را ارزیابی کرده و از تجهیزات و راهکارهای مناسب استفاده کنند.

در نهایت، سیستمهای IPS به عنوان یکی از مؤثرترین ابزارهای امنیتی، بخشی از یک استراتژی امنیتی جامعتر هستند که شامل استفاده از سایر ابزارهای امنیتی و پروتکلهای مدیریتی نیز میشود. با ترکیب این سیستمها و دیگر تدابیر امنیتی، سازمانها میتوانند امنیت شبکههای خود را به طور قابل توجهی افزایش دهند و از دادهها و اطلاعات حساس خود در برابر تهدیدات سایبری محافظت کنند.

سوالهای متداول

1. تفاوت اصلی بین IDS و IPS چیست؟

سیستمهای IDS (Intrusion Detection System) و IPS (Intrusion Prevention System) هر دو برای شناسایی تهدیدات امنیتی استفاده میشوند، اما تفاوت اصلی آنها در واکنش به این تهدیدات است. IDSها به شناسایی تهدیدات میپردازند و به مدیران شبکه هشدار میدهند، اما به خودی خود نمیتوانند جلوی تهدیدات را بگیرند. از طرف دیگر، IPSها به طور فعال به تهدیدات واکنش نشان میدهند و میتوانند ترافیک مشکوک را مسدود کنند یا ارتباطات غیرمجاز را قطع نمایند.

2. چگونه IPS میتواند اشتباهات مثبت (False Positives) را کاهش دهد؟

کاهش اشتباهات مثبت در سیستمهای IPS میتواند با استفاده از تنظیمات دقیق و بهینهسازی قواعد تشخیص انجام شود. بهروزرسانی مداوم امضاها و الگوریتمهای تشخیص ناهنجاری، آموزش مدلهای تشخیص و بررسی دورهای ترافیک مسدودشده توسط کارشناسان امنیتی میتواند به کاهش نرخ اشتباهات مثبت کمک کند. همچنین، تنظیمات دقیق برای تعریف رفتارهای عادی شبکه میتواند به شناسایی دقیقتر تهدیدات و کاهش اشتباهات کمک کند.

3. آیا استفاده از IPS نیاز به تجهیزات سختافزاری خاصی دارد؟

بله، IPSها معمولاً به تجهیزات سختافزاری خاصی نیاز دارند که بتوانند ترافیک شبکه را به صورت مداوم و در زمان واقعی تحلیل کنند. این تجهیزات باید از توان پردازشی و حافظه کافی برخوردار باشند تا بتوانند به سرعت تهدیدات را شناسایی و به آنها واکنش نشان دهند، بدون اینکه تأخیری در عملکرد شبکه ایجاد شود. در برخی موارد، ممکن است نیاز به استفاده از سختافزارهای تخصصی برای پردازش ترافیک بالا یا مدیریت قوانین پیچیده باشد.

ممنون .. مطلب مفید بود