کانفیگ سرور چیست؟ نحوه پیکربندی سرور اختصاصی و مجازی

با کانفیگ سرور میتوانید سرور را بهشکل بهینهتری مدیریت کنید. برای آشنایی با مراحل و انواع کانفیگ سرور با ما همراه باشید.

سرور ابری یک تحول بزرگ در دنیای تکنولوژی و کمکرسان بسیاری از کسبوکارهای آنلاین است و مزایای زیادی را برایشان…

نصب SSL در cPanel باعث ایجاد اعتماد کاربران به وبسایت شما میشود. این گواهی تمامی دادههای وارد شده در وبسایت…

آیپی در واقع یک شناسه عددی منحصربهفرد است که به هر دستگاه متصل به اینترنت یا شبکه محلی اختصاص داده…

در این مقاله به بررسی هر آنچه که باید در مورد N8N بدانید میپردازیم.

برای آشنایی با نحوه استاتیکسازی سایتهای وردپرسی با افزونه WP2Static این مقاله را بخوانید.

ما در این مقاله از پارسپک جامعترین راهنما برای معرفی گنوم، کاربردها و مزایا و معایب آن را آماده کردهایم.

gitea چیست و چه کاربردهایی دارد؟ نحوه نصب آن چگونه است؟ پاسخ سوالات خود را در این مقاله بیابید.

برای آشنایی با همه نکات خواندنی و جذاب درباره bluestacks و کاربردهای آن، این مقاله را بخوانید.

معرفی پلتفرم OpenCLAW و نحوه نصب آن بر روی سرور و روش استفاده از این دستیار هوشمند شخصی، در این مطلب از بلاگ…

هر آنچه که نیاز دارید در مورد رک rack شبکه بدانید را در این مطلب مطالعه کنید.

ChatGPT رباتی است که این روزها خیلیها دربارهاش حرف میزنند. بسیاری از افراد تصورات عجیبوغریبی درباره آن دارند و افرادی هم هستند که…

تمام نکات مهم و دانستنیها درباره GeoDNS و نحوه استفاده و پیادهسازی آن را در این مطلب مطالعه کنید.

در این مقاله به بررسی روشهای تست شده و مطمئن برای حفظ همزمان رتبه سئو و دسترسی کاربران داخلی ایران، در هنگام قطع…

از طریق این راهنما میتوانید DNS خود را در سیستمعاملهای زیر تنظیم کنید: ویندوز اتصال از طریق تنظیمات دستی: وارد Control Panel شوید….

gitea چیست و چه کاربردهایی دارد؟ نحوه نصب آن چگونه است؟ پاسخ سوالات خود را در این مقاله بیابید.

برای آن که با همه نکات درباره نصب nginx روی ubuntu آشنا شوید، این مقاله را بخوانید.

وب سرورها انواع مختلفی دارند که عملکرد و ویژگیهایشان با یکدیگر متفاوت است. اگر میخواهید با وب سرور و انواع آن آشنا شوید،…

Redundancy مفهومی است که در مواقع بحرانی محافظ پایداری سایت شما است. برای آشنایی با آن، این مقاله را بخوانید.

برای آشنایی با گراف کیوال (GraphQL) این مقاله را بخوانید.

API مانند یک جاده هموار، راه ارتباط برنامهنویسان با برنامه و سرویسهای مختلف را برقرار میکند. هر آنچه باید در مورد API، انواع…

در این مطلب در مورد GUI یا رابط کاربری گرافیکی می خوانیم.

در این مقاله در مورد باگ و روش های دیباگینگ میخوانیم.

روشهای رفع خطای Request Timeout 408 را در این مطلب میخوانید.

همه چیز درباره انواع کوکی و نحوه مدیریت آنها را در این مطلب بخوانید.

ما در این مقاله از پارسپک جامعترین راهنما برای معرفی گنوم، کاربردها و مزایا و معایب آن را آماده کردهایم.

تمام نکات مهم و دانستنیها درباره GeoDNS و نحوه استفاده و پیادهسازی آن را در این مطلب مطالعه کنید.

از طریق این راهنما میتوانید DNS خود را در سیستمعاملهای زیر تنظیم کنید: ویندوز اتصال از طریق تنظیمات دستی: وارد Control Panel شوید….

به منظور آشنایی با نحوه نصب و پیکربندی HAProxy بر روی اوبونتو، این مقاله را مطالعه کنید.

در این مقاله مراحل نصب و راهاندازی LEMP Stack روی سرور اوبونتو را به صورت گامبهگام بررسی کردهایم.

در این مقاله به آموزش گامبهگام نصب و راهاندازی MinIO بر روی اوبونتو میپردازیم.

در این مطلب با مراحل نصب و پیکربندی LAMP بر روی سیستم اوبونتو 24.04 آشنا خواهید شد.

فایروال ویندوز یک ابزار امنیتی داخلی در سیستمعامل ویندوز (Microsoft Windows) است که با نام دیوار آتش ویندوز هم شناخته میشود. یکی از…

در این مقاله به بررسی نکات مهم و دستورات ضروری برای نصب AdGuard Home DNS روی سیستم عامل اوبونتو میپردازیم.

اگر به دنبال پایداری و مدیریت ساده هستید، کلود لینوکس بهترین گزینه است. برای آشنایی با آن، این مقاله را بخوانید.

تغییر پسورد سرور مجازی ویندوز یکی از کارهای مهمی است که برای افزایش امنیت باید انجام دهید. دو روش آسان برای این کار…

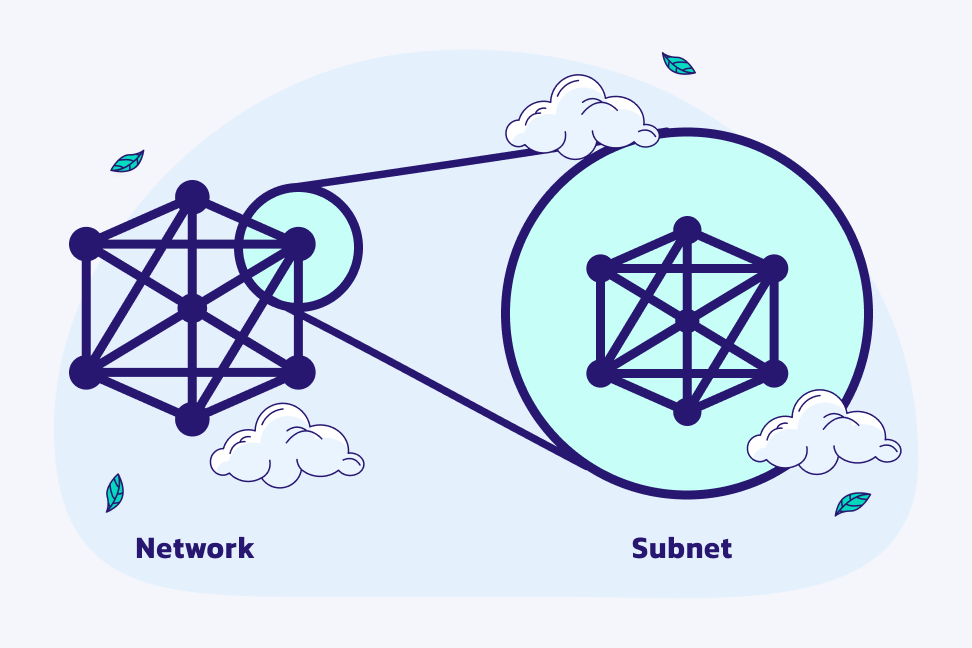

زیر شبکه چیست؟ برای آشنایی با Subnet و کاربردهای آن، این مقاله را بخوانید.

Latency چیست؟ برای آنکه با پاسخ این سوال آشنا شوید، این مقاله را مطالعه کنید.

در این مقاله نحوه استفاده از WARP در حالت Proxy Mode را بررسی میکنیم.

با مفهوم Paravirtualization یا مجازیسازی موازی در این مقاله آشنا شوید.

برای آشنایی با فناوری ابر اینترنت اشیا این مقاله را بخوانید.

همه چیز درباره پروتکل MQTT را در این مقاله از سایت پارسپک بخوانید.

همه چیز درباره روتر را در این مطلب بخوانید.

در این مقاله به زبان ساده با سازوکار لود بالانسینگ آشنا میشوید.

در این مطلب شما را با مفهوم پینگ و راهکاری کاهش پینگ آشنا میکنیم.

در این مقاله به بررسی هر آنچه که باید در مورد N8N بدانید میپردازیم.

برای آشنایی با همه نکات خواندنی و جذاب درباره bluestacks و کاربردهای آن، این مقاله را بخوانید.

ChatGPT رباتی است که این روزها خیلیها دربارهاش حرف میزنند. بسیاری از افراد تصورات عجیبوغریبی درباره آن دارند و افرادی هم هستند که…

در این مقاله ابتدا LLM را معرفی میکنیم و سپس انواع و کاربردهایش را توضیح میدهیم.

همه نکات مهم درباره کاربردیترین فناوری در زمینه هوشمصنوعی، یعنی RAG را در این مقاله بخوانید.

در این مقاله، به آموزش برنامهنویسی هوش مصنوعی پرداختهایم تا شما را در مسیر تبدیل شدن به توسعهدهنده هوش مصنوعی ماهر یاری کنیم.

با مطالعه این مقاله و آشنایی با ۱۵ تا از بهترین ربات هوش مصنوعی برای ترید، سود خود را چند برابر کنید.

هر آنچه که باید درباره آموزش ترید با هوش مصنوعی بدانید را در این مقاله بخوانید.

در این مقاله به بررسی دلایل افزایش قیمت جهانی رم و در نتیجه آن، بالا رفتن قیمت سرورها، میپردازیم..

در این مطلب نحوه بازیابی آدرس و رمزعبور ایمیل را یاد میگیرید.

همه چیز درباره ویژگیها و نحوه کار گوگل جمینی را در این مطلب بخوانید.

تفاوت ssl رایگان با پولی در چیست؟ برای یافتن پاسخ به این سوال، این مقاله را مطالعه کنید.

رمز و رازهای استفاده از ابزار قوی Bitwarden برای مدیریت رمزهای عبور را در این مقاله بخوانید.

با مطالعه این مقاله با انواع گواهینامههای SSL مانند DV، OV و EV و تفاوتهای آنها آشنا شوید.

برای تضمین امنیت سرور چه ابزارهایی وجود دارد؟ در این مقاله با ابزار کاربردی Fail2ban برای حفظ امنیت سرور آشنا شوید

در این آموزش به شرح روش نصب و راهاندازی Port Knocking در سرور اوبونتو یا دبیان میپردازیم.

بهترین و جدیدترین راهکارهای امنسازی مودم را در این مقاله بخوانید.

میخواهید با مفهوم، نحوه کار و انواع فیشینگ آشنا شوید؟ این مطلب را بخوانید.

این روزها امنیت سرور مجازی (VPS) به یکی از دغدغههای اصلی کاربران و کسبوکارها تبدیل شده است؛ نه فقط برای شرکتهای بزرگ، بلکه…

در این مقاله راهنمای خرید و فواید استفاده از SSL را بخوانید.

در این مقاله درباره حمله بروت فورس و ابزارها و راههای مقابله با آن میگوییم.

انواع حملات سایبری و نحوه جلوگیر از آنها در این مقاله بخوانید.

همه چیز درباره دامنه edu و نحوه استفاده از آن را در این مقاله مطالعه کنید.

معرفی پلتفرم OpenCLAW و نحوه نصب آن بر روی سرور و روش استفاده از این دستیار هوشمند شخصی، در این مطلب از بلاگ…

هر آنچه که نیاز دارید در مورد رک rack شبکه بدانید را در این مطلب مطالعه کنید.

در این مقاله به بررسی روشهای تست شده و مطمئن برای حفظ همزمان رتبه سئو و دسترسی کاربران داخلی ایران، در هنگام قطع…

آموزش جامع مدیریت dns در دایرکت ادمین به صورت گامبهگام و تصویری را در این مقاله بخوانید.

شما میتوانید به راحتی سیستمعامل سرورهای خود را تغییر دهید. برای آشنایی با نحوه انجام این کار در این مقاله با ما همراه…

نصب PHP روی Windows Server شاید کاری پیچیده بهنظر برسد، اما در این مطلب به صورت تصویری و آسان نحوه نصب را آموزش…

در این مطلب با آموزش نصب و پیکربندی BIND روی اوبونتو آشنا شوید.

سه روش مختلف و کاربردی برای اتصال دامنه به سرور مجازی لینوکس را در این مقاله مطالعه کنید.

آموزش نحوه انتقال سایت به سرور جدید و رفع ایرادات رایج آن را در این مقاله بخوانید.

سرور نیمه اختصاصی و همه نکات مربوط به آن و کاربردهایش را در این مقاله مطالعه کنید.

آیا میدانید که نحوه اتصال به سرور مجازی با microsoft remote desktop در مک و ویندوز چگونه است؟ در این مقاله با مراحل…

برای آشنایی با نحوه استاتیکسازی سایتهای وردپرسی با افزونه WP2Static این مقاله را بخوانید.

همه چیز درباره فروشگاهساز مجنتو، نحوه نصب و استفاده از آن را در این مقاله بخوانید.

وردپرس یک سیستم مدیریت محتوای قدرتمند است. برای آشنایی با زیر و بم وردپرس، این مطلب را بخوانید.

با مطالعه این مقاله با امکانات، مزایا و چگونگی استفاده از ووکامرس آشنا شوید و قدم اول برای داشتن یک فروشگاه موفق را…

پرستاشاپ نوعی CMS است که امکان راهاندازی فروشگاه اینترنتی حرفهای را به افراد میدهد. برای آشنایی با آن، این مقاله را بخوانید.

برای آشنایی با مراحل نصب و راهاندازی وبسایت با سیستم مدیریت محتوای وردپرس در هاست سی پنل با ما همراه باشید.

در این مقاله از آموزش وردپرس بلاگ پارس پک با آموزش راهاندازی و نصب وردپرس آشنا میشوید.

برای آشنایی با وبرایشگر گوتنبرگ این مقاله را مطالعه کنید.

اگر رمز عبور وردپرس خود را فراموش کرده باشید، میتوانید از طریق phpmyadmin آن را بازیابی کرده یا یک رمز جدید تنظیم کنید.

در این مطلب با ۱۳ قالب پرکاربرد وردپرسی آشنا میشوید.

همه چیز درباره دامنه edu و نحوه استفاده از آن را در این مقاله مطالعه کنید.

در این مقاله بررسی میکنیم همه چیز درباره دامنه gov را بررسی کرده و به معرفی کاربردهایش میپردازیم.

در این مقاله به آموزش مرحلهبهمرحله ثبت دامنه بین المللی میپردازیم. برای آشنایی با این موضوع، این مقاله را بخوانید.

جستوجوی دامنه یکی از اقداماتی است که قبل از خرید دامنه باید صورت گیرد. برای آشنایی با چالشهای آن، این مقاله را بخوانید.

برای آشنایی با وبسایت هویز و اطلاعات موجود در آن، این مقاله را بخوانید.

چگونه میتوان دامنه .ir را ثبت کرد؟ در این مقاله آموزش آسان و گامبهگام آن را برایتان آماده کردهایم.

چرا برخی دامنهها از محبوبیت بیشتری برخوردارند و قیمت بالاتری هم دارند؟ آیا خرید دامنه پریمیوم در رشد کسبوکار ما موثر است؟ با…

در این مقاله به بررسی تفاوت قیمت تمدید دامنهها در Registrarهای مختلف میپردازیم.

در این مطلب مزایا و نکات مهم در انتخاب دامنه com را میخوانید.

دامنه، آدرس اینترنتی وبسایت شما است. در مورد دامنه بیشتر بخوانید.

در این مطلب شما را با نحوه حذف دائم و موقت اینستاگرام آشنا میکنیم.

مترموست یک ابزار ارتباط و چت درون سازمانی ایدهآل است که نصب آن روی سرور لینوکس ایران با وجود محدودیتهای اینترنت بینالمللی میتواند…

سیر تا پیاز سئو یا بهینهسازی سایت برای موتورهای جستوجو را در این مطلب بخوانید.

همه چیز درباره ابزار کاربردی GTmetrix و کاربرد آن در سئو را در این مقاله بخوانید.

برای آشنایی با کیورد مپینگ و کاربرد آن در سئو این مقاله را مطالعه کنید.

در این مقاله با معنای کیورد تارگتینگ و روشهای انجام آن آشنا میشوید.

برای آشنایی با بریف محتوایی و نحوه تدوین آن این مقاله را بخوانید.

بررسی کلاکینگ و انواع آن را در این مقاله از پارسپک بخوانید.

محتوای داپلیکیت یا duplicate content چیست؟ برای یافتن پاسخ این سوال، این مقاله را مطالعه کنید.

برای آشنایی با کیورد ریسرچ یا تحقیق کلمات کلیدی این مقاله را بخوانید.

هر آنچه که باید درباره WHM، کاربردهایش، مزایا و معایب آن بدانید را در این مقاله برایتان شرح دادهایم.

در این مقاله دایرکتادمین را بصورت کامل بررسی کرده و آن را با سایر کنترل پنلها مقایسه کردهایم. با ما همراه باشید.

در این مقاله با نحوه فعالسازی SSL رایگان در دایرکت ادمین آشنا شوید.

در این مطلب با تفاوت بین پلسک و سی پنل آشنا میشوید.

میخواهید نحوه ورود به دایرکت ادمین را یاد بگیرید؟ این مطلب را بخوانید.

در این مطلب با انواع کنترل پنل هاست لینوکس و ویندوز آشنا میشوید.

رفع خطای Your IP is blacklisted در دایرکت ادمین را در این مطلب بخوانید.

نحوه ریدایرکت دامنه در دایرکت ادمین را در این مطلب بخوانید.

در این مطلب نحوه مشاهده آمار سایت در دایرکت ادمین را یاد میگیرید.

در این مقاله با نحوه ساخت ساب دامین در دایرکت ادمین آشنا خواهید شد.